SSL er en væsentlig del af at sikre dit IIS 7.0-sted og oprette et selvsigneret certifikat i IIS 7 er meget lettere at gøre end i tidligere versioner af IIS. SSL-certifikater muliggør kryptering af al trafik, der sendes til og fra dit IIS-websted, hvilket forhindrer andre i at se følsomme oplysninger. Det bruger kryptografi med offentlig nøgle til at etablere en sikker forbindelse. Dette betyder, at alt krypteret med en offentlig nøgle (SSL-certifikatet) kun kan dekrypteres med den private nøgle og omvendt.

SSL er en væsentlig del af at sikre dit IIS 7.0-sted og oprette et selvsigneret certifikat i IIS 7 er meget lettere at gøre end i tidligere versioner af IIS. SSL-certifikater muliggør kryptering af al trafik, der sendes til og fra dit IIS-websted, hvilket forhindrer andre i at se følsomme oplysninger. Det bruger kryptografi med offentlig nøgle til at etablere en sikker forbindelse. Dette betyder, at alt krypteret med en offentlig nøgle (SSL-certifikatet) kun kan dekrypteres med den private nøgle og omvendt.

Hvornår skal man bruge et IIS selvunderskrevet certifikat

Brug aldrig et selvsigneret certifikat på et e-handelssted eller ethvert websted, der overfører værdifulde personlige oplysninger som kreditkort, personnumre osv.

Et SSL-certifikat har flere formål: at distribuere den offentlige nøgle og, når det er underskrevet af en pålidelig tredjepart, at kontrollere serverens identitet, så klienterne ved, at de ikke sender deres oplysninger (krypteret eller ikke) til den forkerte person. Et selvsigneret certifikat er et certifikat, der er underskrevet af sig selv snarere end en betroet tredjepart. Dette betyder, at du ikke kan bekræfte, at du opretter forbindelse til den rigtige server, fordi enhver angriber kan oprette et selvsigneret certifikat og starte et mand-i-midten-angreb. Derfor bør du næsten aldrig bruge et selvsigneret certifikat på en offentlig IIS-server, der kræver anonyme besøgende at oprette forbindelse til dit websted. Selvsignerede certifikater kan dog være passende i visse situationer:

- Selvsignerede certifikater kan bruges på et intranet. Når klienter kun har at gå gennem et lokalt intranet for at komme til serveren, er der næsten ingen chance for et mand-i-midten-angreb.

- Selvsignerede certifikater kan bruges på en IIS-udviklingsserver. Der er ingen har brug for at bruge ekstra kontanter på at købe et betroet certifikat, når du lige er ved at udvikle eller teste en applikation.

- Selvsignerede certifikater kan bruges på personlige websteder med få besøgende. Hvis du har et lille personligt websted, der overfører ikke- kritisk information, er der meget lidt incitament for nogen for at angribe forbindelsen.

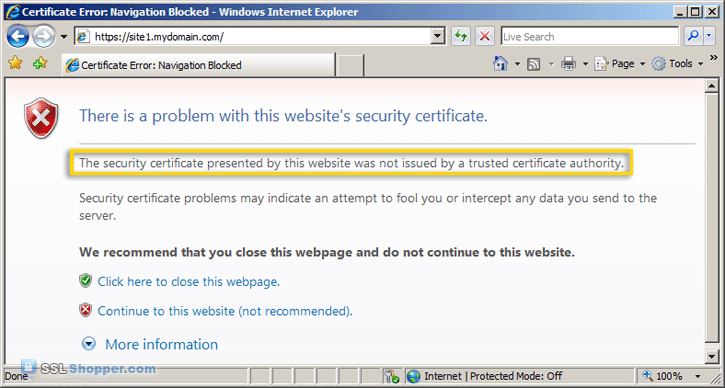

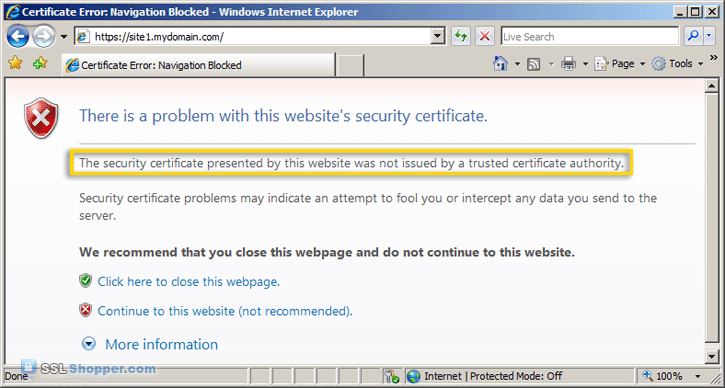

Bare husk at besøgende vil se en advarsel i deres browsere (som den nedenfor), når de opretter forbindelse til et IIS-websted, der bruger et selvsigneret certifikat, indtil det er permanent gemt i deres certifikatlager. Brug aldrig et selvsigneret certifikat på et e-handelswebsted eller andet sted, der overfører værdifulde personlige oplysninger som kreditkort, personnumre osv.

Sammenlign Trusted SSL-certifikater

Generer dit IIS selvsignerede certifikat

Nu ved du, hvornår du skal bruge et IIS selvsigneret certifikat og når ikke. Lad os nu oprette en:

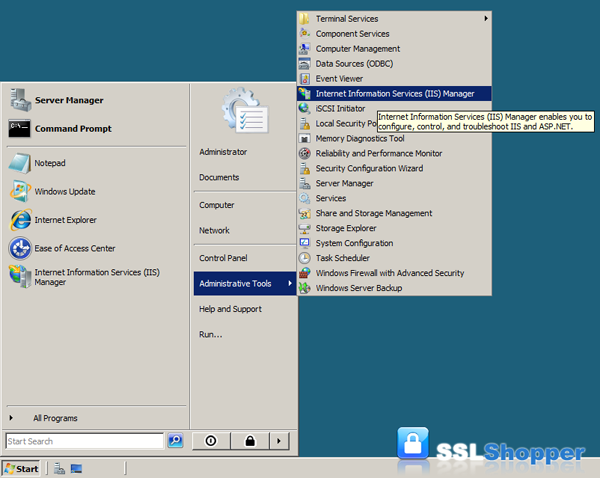

- Klik på menuen Start, gå til Administrative værktøjer, og klik på Internet Information Services (IIS) Manager.

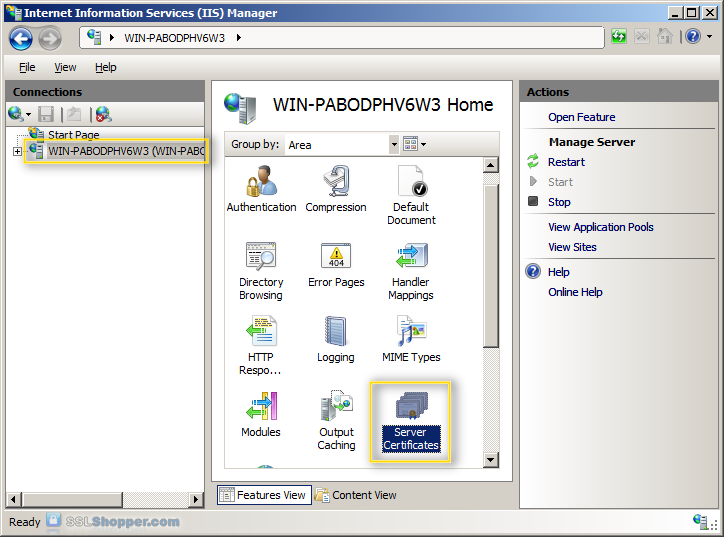

- Klik på navnet på serveren i kolonnen Forbindelser til venstre. Dobbeltklik på servercertifikater.

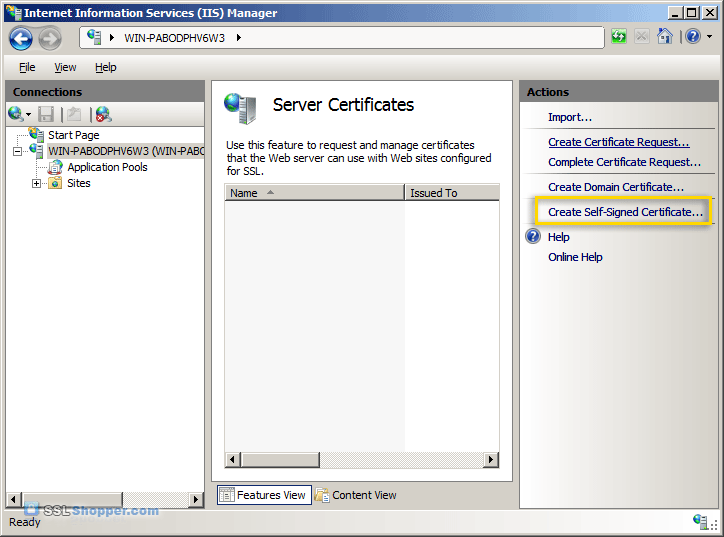

- I kolonnen Handlinger til højre skal du klikke på Opret selvsigneret certifikat .. .

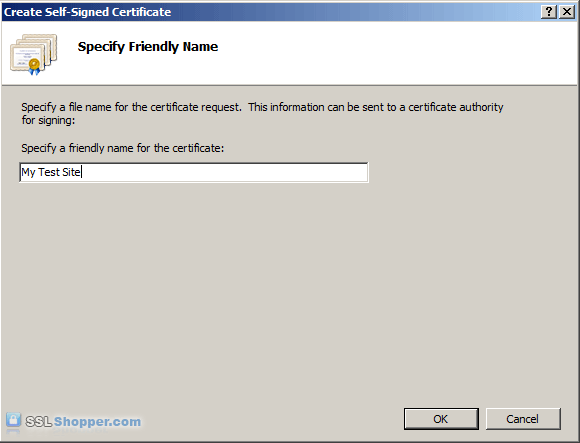

- Indtast ethvert venligt navn, og klik derefter på OK.

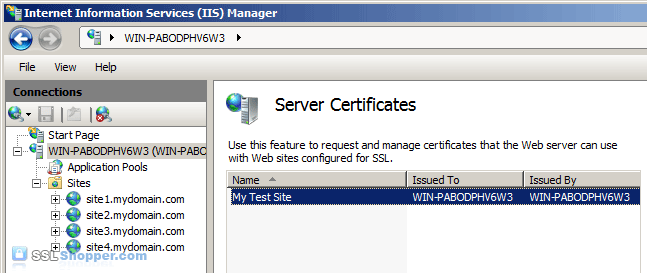

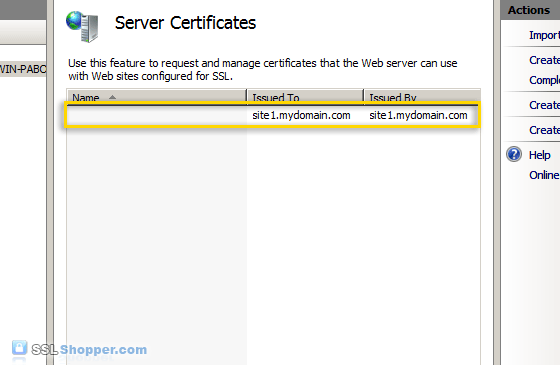

- Du vil nu have et IIS selvunderskrevet certifikat, der er gyldigt i 1 år, angivet under servercertifikater. Certifikatets almindelige navn (udstedt til) er servernavnet. Nu skal vi bare binde det selvsignerede certifikat til IIS-webstedet.

Bind det selvsignerede certifikat

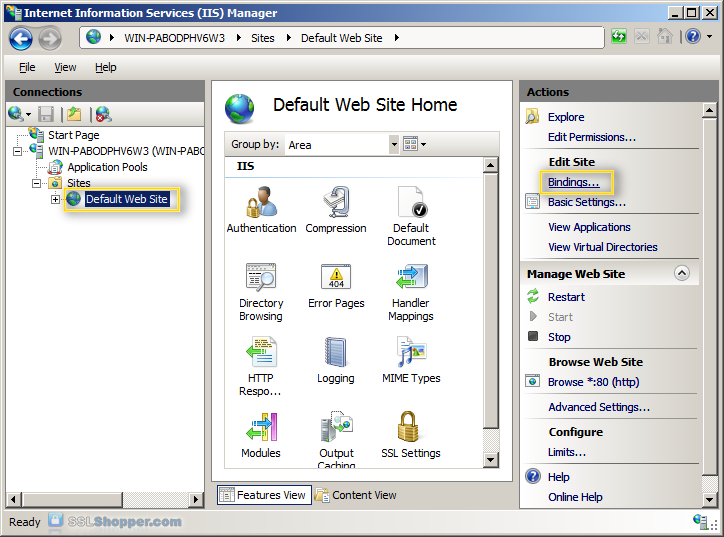

- I kolonnen Forbindelser til venstre skal du udvide mappen med websteder og klikke på det websted, du vil binde certifikatet til. Klik på Bindinger … i højre kolonne.

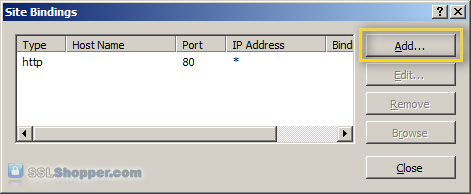

- Klik på knappen Tilføj …

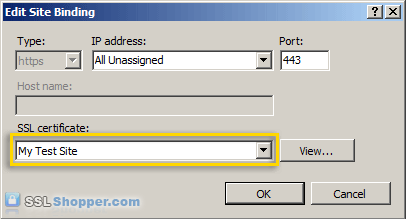

- Skift typen til https, og vælg derefter det SSL-certifikat, du lige har installeret. Klik på OK.

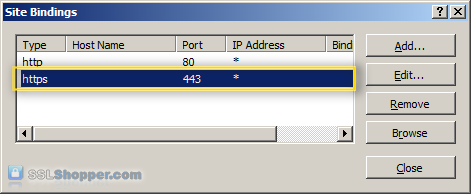

- Nu vises bindingen til port 443. Klik på Luk.

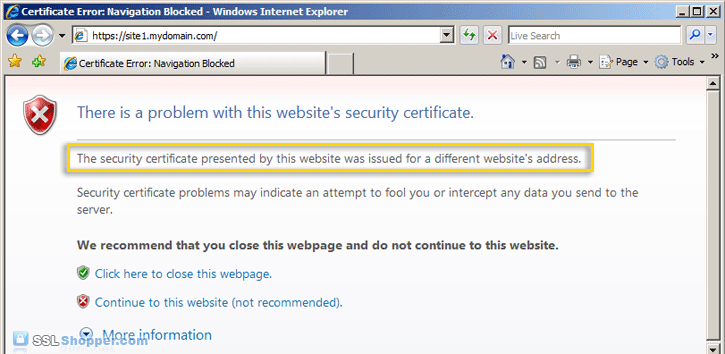

- Lad os nu teste det IIS selvsignerede certifikat ved at gå til webstedet med https i vores browser ( fx https://site1.mydomain.com). Når du gør det, skal du se følgende advarsel om, at “Sikkerhedscertifikatet, der præsenteres af dette websted, blev udstedt for en anden websides adresse” (en fejl i navneoverensstemmelse

Dette vises, fordi IIS altid bruger serverens navn (i dette tilfælde WIN-PABODPHV6W3) som det almindelige navn, når det opretter et selvsigneret certifikat. Dette svarer typisk ikke til det værtsnavn, du bruger til at få adgang til webstedet i din browser (site1.mydomain.com). I mange situationer, hvor der bruges IIS-selvsignerede certifikater, er dette ikke et problem.Klik blot på “Fortsæt til dette websted” hver gang. Men hvis du helt vil slippe af med fejlmeddelelserne, skal du følge de næste to trin nedenfor.

Generer et selvunderskrevet certifikat med den korrekte fælles Navn

Dette trin er kun nødvendigt, hvis du vil slippe af med den viste advarselsmeddelelse, fordi det almindelige navn på det selvsignerede certifikat ikke stemmer overens med webstedsværtsnavnet. For at løse dette problem, vi bliver nødt til at oprette det selvsignerede certifikat ved hjælp af den samme metode, der bruges til at oprette et selvsigneret certifikat i IIS 6.0 (med SelfSSL i stedet for gennem IIS).

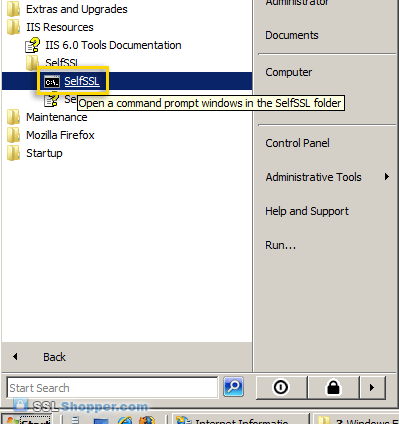

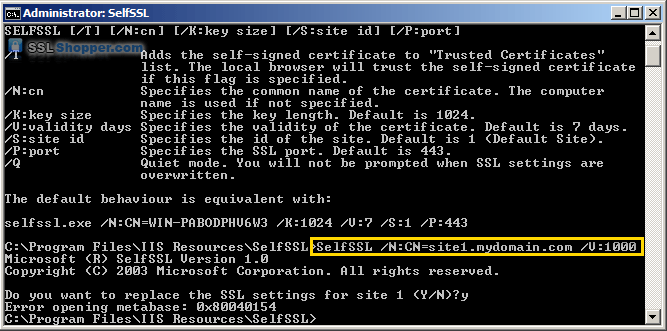

- Download Internet Information Services (IIS) 6.0 Resource Kit Tools og installer SelfSSL 1.0 (hvis du foretager en brugerdefineret installation, kan du fjerne markeringen fra alt undtagen SelfSSL). Når den er installeret, skal du klikke på Start-menuen, gå til IIS Resources, derefter SelfSSL og køre SelfSSL.

- Indsæt i den følgende kommando og udskift site1.mydomain.com med værtsnavnet på dit IIS-sted. Hvis du modtager fejlen “Fejl ved åbning af metabase: 0x80040154”, skal du bare ignorere den. Vi binder certifikatet manuelt til webstedet.

SelfSSL /N:CN=site1.mydomain.com /V:1000

- Når kommandoen er afsluttet, vil du have et IIS-selvunderskrevet certifikat med det korrekte almindelige navn angivet i afsnittet Servercertifikater i IIS. Følg nu instruktionerne ovenfor for at binde certifikatet til dit IIS-websted.

- Når du har bundet det nye certifikat til din IIS websted, besøg det med https i din webbrowser, og du vil støde på en anden fejl: “Sikkerhedscertifikatet præsenteret af dette websted blev ikke udstedt af en betroet certifikatmyndighed.” (SSL-certifikatet ikke pålidelig fejl)

Vær ikke bekymret; dette er den sidste fejl, vi bliver nødt til at rette. Dette er en normal fejl for sig selv signerede certifikater, fordi certifikatet er underskrevet af sig selv i stedet for en betroet SSL-udbyder. Alle besøgende på webstedet vil se denne fejl, medmindre de importerer det selvsignerede certifikat til deres Trusted Root Certification Authorities-butik (eller det relevante SSL-certifikatlager til browseren de bruger). Du kan nemt tilføje det IIS selvunderskrevne certifikat til butikken på serveren ved at følge instruktionerne nedenfor. Hvis du har brug for at importere certifikatet på en anden Windows-maskine, skal du blot følge instruktionerne om, hvordan du flytter eller kopierer en SSL-certifikat fra en Windows-server.

Tilføj det selvsignerede certifikat til autoriserede rodcertifikatmyndigheder

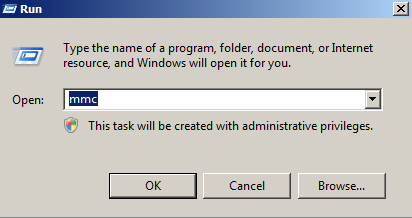

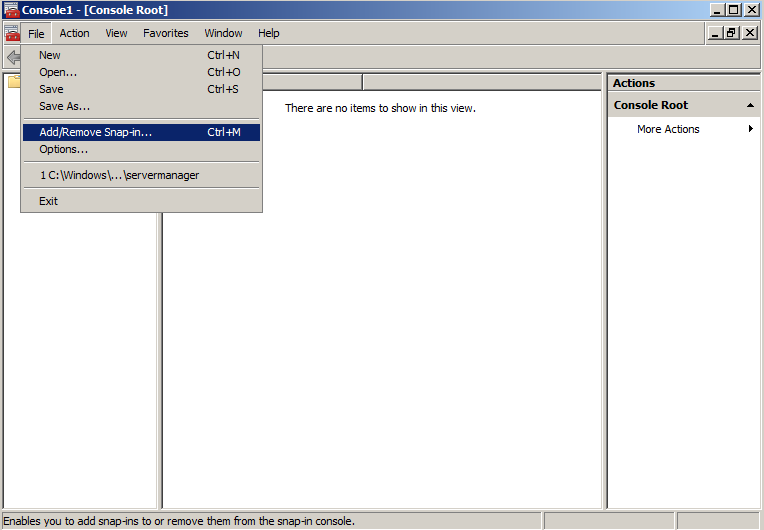

- Klik på menuen Start og klik på Kør.

- Indtast mmc, og klik på OK.

- Klik på filen menuen og klik på Tilføj / fjern snap-in …

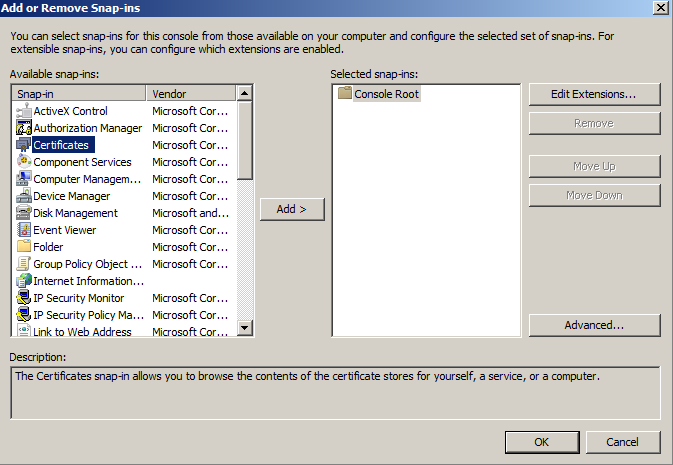

- Dobbeltklik på Certifikater.

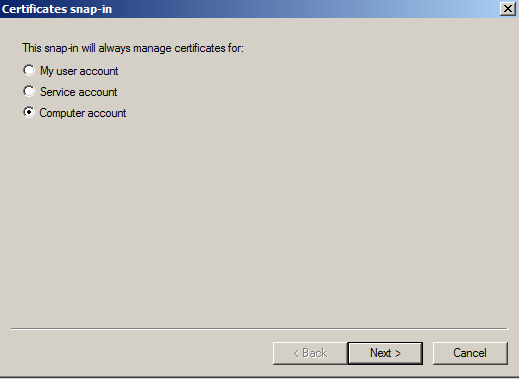

- Klik på computerkonto og klik på Næste.

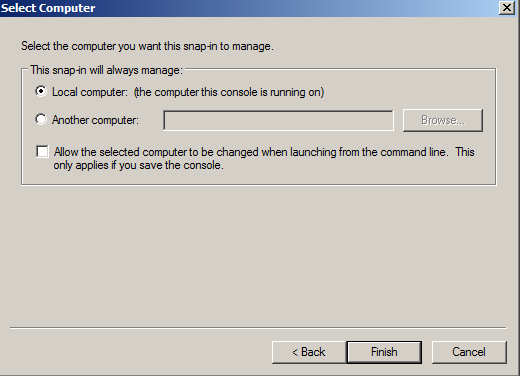

- Lad den lokale computer være valgt, og klik på Udfør.

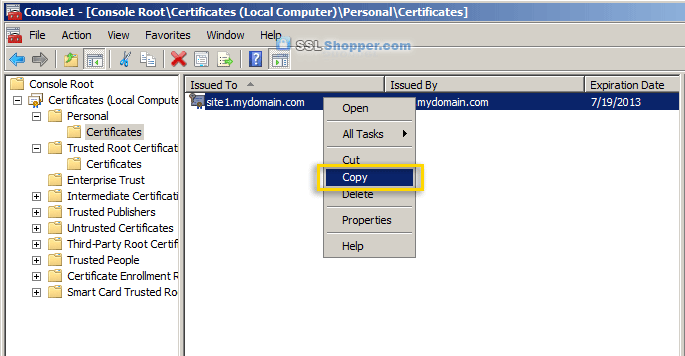

- Udvid certifikatelementet til venstre og udvid den personlige mappe . Klik på mappen Certifikater, og højreklik på det selvsignerede certifikat, du lige har oprettet, og vælg Kopi.

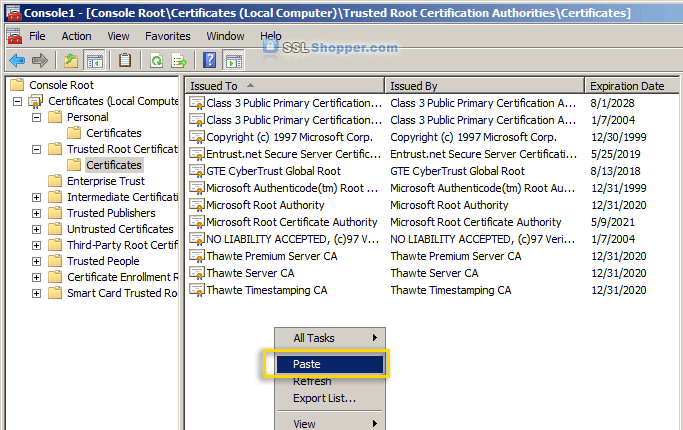

- Udvid Pålidelig mappe med rodcertificeringsmyndigheder, og klik på mappen Certifikater under den. Højreklik i det hvide område under certifikaterne, og klik på Indsæt.

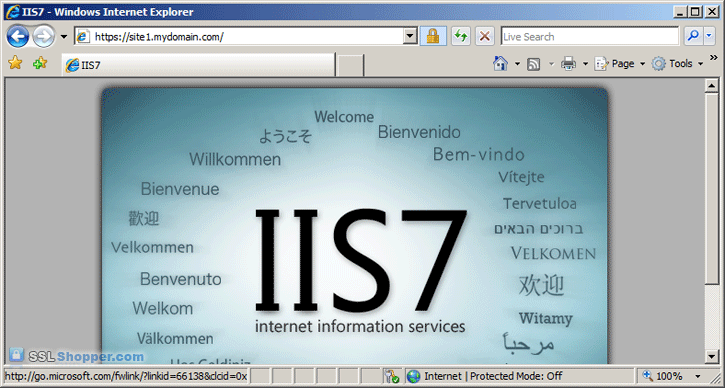

- Nu kan du besøge dit websted med https i din webbrowser, og du skulle ikke modtage nogen fejl, fordi Windows nu automatisk stoler på dit IIS selvsignerede certifikat.

For flere oplysninger om generering af et IIS-selvsigneret certifikat, se følgende links:

- Installation af et SSL-certifikat i Windows Server 2008 (IIS 7.0)

- Tip / trick : Aktivering af SSL i IIS 7.0 ved hjælp af selvsignerede certifikater

- IIS selvsignerede certifikater på IIS 7 – den nemme måde og den mest effektive måde

Oprindeligt udgivet lør okt. 23, 2010